從星期六開始,WanaCrypt0r 2.0 勒索病毒全球災情就開始大量傳出,雖然第一時間許多新聞網站就即時報導,但還是有不少人已經中招,台灣甚至還是第二大災情的國家,還沒中招的人也記得趕快進行更新動作。而這麼大的國際新聞,當然也引起各界資安高手的注意,稍早時間國外就有一位 MalwareTech 專家測試過程中,意外的阻止 WanaCrypt0r 2.0 勒索病毒傳播,也意味著有不少新電腦因為這個事件,而沒被感染到。

MalwareTech 在英國時間 13 號早上 10 點瀏覽 UK cyber threat sharing 平台時,其實就有看到幾篇關於某些組織被勒索病毒感染的消息,但他認為還不太值得注意,因此就出門跟朋友吃午餐,但沒想到在這同時,WanaCrypt0r 2.0 瞬間於全球擴散,等到下午 2 點半回到家後,各界感染消息大量湧入,也讓他體會到這是一件大事,因此趕緊從一位 Kafeine 好朋友中拿到這惡意軟體的樣本,進行相關測試。

▲ 而測試分析環境過程中突然發現到,它訪問了一個未註冊的網域(Domain),而他也立即註冊,接著透過 Cisco Umbrella 來查詢註冊前的訪問量,顯示活動是從早上八點開始。

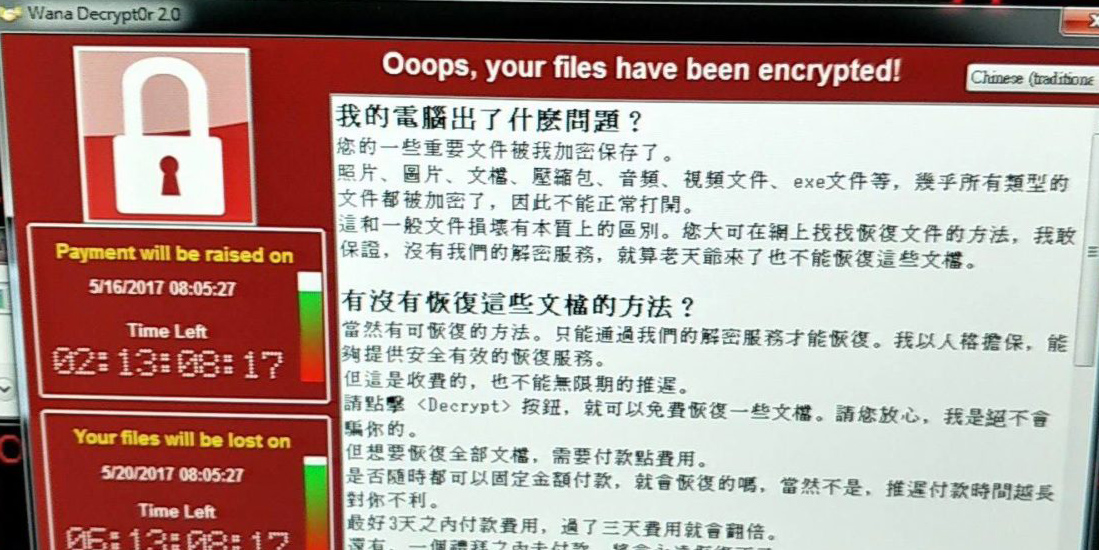

▲ 只是沒想到這動作,突然阻止了勒索病毒的傳播,間接讓新電腦避免感染以及接受到需支付贖金的訊息。但為什麼會出現這結果?他的朋友 Talos 寫出一段程式碼來解釋。這些程式碼正在嘗試連接他們註冊的網域,如果連接不成功會劫持系統,成功的話則惡意軟體會自動退出。

MalwareTech 認為網域是勒索病毒所設置的 kill switch(自毀功能),如果出現一些問題,如:訪問時該網域已經不是虛擬,就會自動停止傳播。

雖然這一次的成功讓他們感到非常振奮,但也強調,寫惡意軟體的人很有可能會刪除網域檢查功能,然後再次嘗試,或是使用別的虛擬網域,因此最重要的事情,還是趕快更新電腦,無論你是什麼系統版本。

Updated:沒想到在寫完文章的同時,WanaCrypt0r 2.0 果然移除了 kill switch,等於說上面這方法已經失效了!